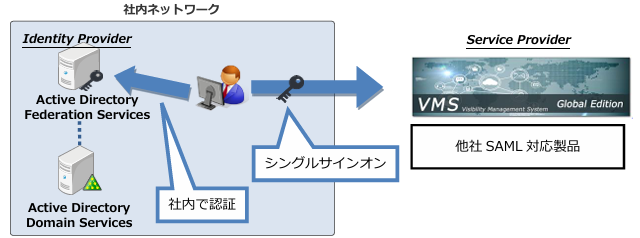

SAML認証とは、NI製品へのログインの際、SAMLのプロトコルを利用し、シングルサインオン(自動ログイン)を可能とするオプション製品です。

注意

- ご利用いただくにあたり、制限事項があります。「制限事項」を参照してください。

▶ SAML認証の概要

SAMLとは

SAMLとは、認証、認可、ユーザ属性情報などをXMLで送受信するための仕様です。

SAML認証では、SAML2.0の仕様に基づいたシングルサインオン処理を行います。

具体的には、SAML認証の導入により以下のようなことが可能となります。

- 社内のActive Directoryドメインに参加しているPCから、NI製品へのシングルサインオン

(※IdPにAD FSを利用し、認証方法に「Windows認証」を利用している場合) - 他社SAML対応製品(Google Apps、Microsoft 365等)に同様の方法でシングルサインオン

注意

- SAML認証はActive DirectoryとNI製品のユーザー/グループマスターを連携させるものではありません。

- モバイル端末を利用する場合、AD FSプロキシサーバー等を利用し、IdPが外部からアクセス可能である必要があります。

SAMLの用語解説

SAML認証で用いられる特有の用語について、解説します。

| 用語 | 詳細 |

|---|---|

| Identity Provider (以下、IdP) | 認証・認可の情報を提供する役割を担います。 IdPで認証されたユーザーはSPのサービスにアクセス可能となります。 例:AD FS、Microsoft Entra ID |

| Service Provider (以下、SP) | シングルサインオン対象のWebアプリケーションを指します。 IdPが発行した認証・認可の情報に応じてユーザーにサービスを提供します。 例:NI製品、Google Apps、Microsoft 365 |

| バインディング (Binding) | SAMLメッセージの送信方法を規定したもの。 例:HTTP Redirect Binding、HTTP POST Binding |

| Active Directoryドメインサービス(以下、AD) | Microsoft社によって開発されたディレクトリ・サービス・システム。 ユーザーとコンピュータリソースを管理するコンポーネント群の総称です。 |

| Active Directoryフェデレーションサービス (以下、AD FS) | Windows Serverの機能です。 ADのユーザー情報を使用した認証が可能です。 SAML認証ではIdPに相当します。 |

| Microsoft Entra ID | Microsoft社が提供するクラウドベースのIDおよびアクセス管理サービスです。 フェデレーションサーバーの機能も有します。 SAML認証ではIdPに相当します。 |

認証方法について

以下2通りの認証方法が利用可能です。

Hint

- 認証方法は設定画面で切り替え可能です。

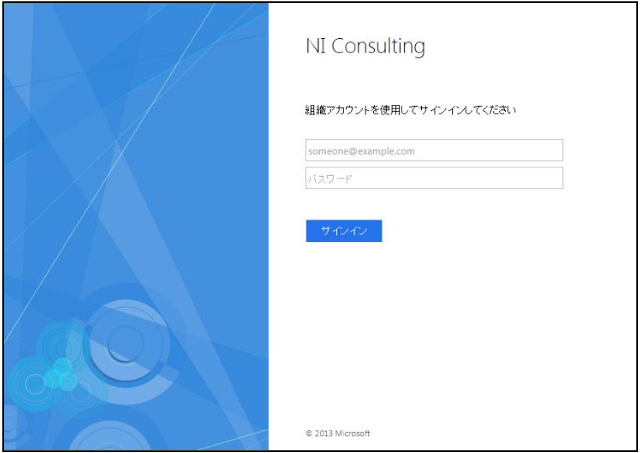

■パスワード認証

IdPのログイン画面にて、ID/パスワードを入力することで認証されます。

■Windows認証

ドメインにログイン済みのWindows PCにて、Microsoft Edge、またはGoogle Chromeを使用している場合、自動で認証されます。

それ以外の場合、認証ダイアログが表示され、ID/パスワードを入力することで認証されます。

注意

- Windows認証を利用する場合、コントロールパネルから下記の設定を行う必要があります。

- インターネット オプション>セキュリティに移動します。

- 「ローカルイントラネット」が選択された状態で、「レベルのカスタマイズ」ボタンをクリック します。

- ユーザー認証>ログオンで「イントラネットゾーンでのみ自動的にログオンする」を選択し、「OK」ボタンをクリックします。

- 「ローカルイントラネット」が選択された状態で、「サイト」ボタンをクリックします。

- 「詳細設定」ボタンをクリックします。

- 「このWebサイトをゾーンに追加する」部分に「https://」を 入力し、「追加」ボタンをクリックします。

※<IdPサーバーのアドレス>は、システム管理者にお問い合わせください。 - ご使用のブラウザを再起動します。

「ローカルイントラネット」ではなく「インターネット」、または「信頼済みサイト」として設定される場合は、上記の「3」で「現在のユーザー名とパスワードで自動的にログオンする」を選択してください。

ユーザーアカウント連携方法について

SAML認証では、IdPとNI製品間でユーザーアカウントの紐付けが必要です。ユーザーアカウントの紐付けには、以下の2通りの方法が利用可能です。

Hint

- ユーザーアカウント連携方法は、設定画面の「仮名」の項目で切り替え可能です。

■仮名を利用する方法

IdPが発行するランダム文字列(仮名ID)を用いて認証を行います。

- 各ユーザーは初回ログイン時に、仮名取得の作業を行う必要があります。仮名取得後、次回のログイン時からシングルサインオンが可能となります。

- NI製品の社員ログインIDと、IdPのユーザーIDを一致させておく必要はありません。

■社員ログインIDを利用する方法(仮名を利用しない方法)

NI製品の社員ログインIDとIdPのユーザーIDをシステムが自動で紐付け認証を行います。

- 各ユーザーは初回ログイン時からシングルサインオンが可能となります。

- NI製品の社員ログインIDと、IdPのユーザーIDを一致させておく必要があります。

IdPによる動作の違い

基本的にはSAML2.0に対応したIdP製品であれば認証可能ですが、IdP製品により一部機能が制限される場合があります。

【IdPのシングルサインオン機能対応表】

| 機能名 | AD FS | Microsoft Entra ID |

|---|---|---|

| 認証方法:パスワード認証 | ○ | ○ |

| 認証方法:Windows認証 | ○ | × |

| 仮名 | ○ | ○ |

補足

- IdPの動作確認はAD FS、Microsoft Entra IDでのみ行っております。

動作確認済みシステム構成は、「セットアップ手順(IdP:AD FSの場合)」「セットアップ手順(IdP: Microsoft Entra IDの場合)」をご確認ください。

▶ 設定の流れ

事前準備

設定を行う前に以下の作業が必要です。

- NI製品へ社員情報の登録

- ディレクトリサービス(Active Directory、Microsoft Entra ID)動作環境の構築

- ディレクトリサービス(Active Directory、Microsoft Entra ID)へユーザーアカウントの登録

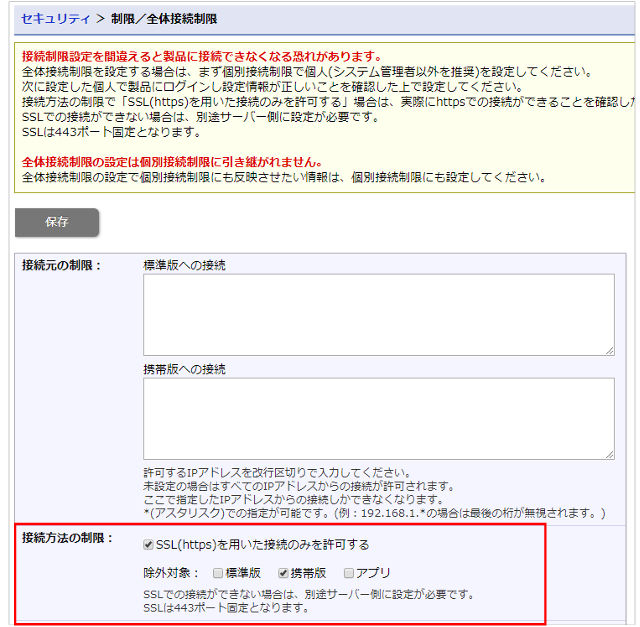

SSL(https)での接続設定を行う

SAML認証を利用する場合、SSL(https)での接続が必須となります。

システム設定画面のセキュリティ>全体接続制限より、「SSL(https) での接続のみ許可する」にチェックして、「保存する」をクリックします。※携帯版はSAML認証に非対応のため、http接続も可能です。

設定ステップ

SAML認証によるシングルサインオンを利用するには、以下の設定ステップを実施します。

Hint

- IdPとSP間でメタデータを交換し、信頼関係を構築する必要があります。

- Step1.NI製品の設定

- NI製品のシステム設定を行い、SPメタデータをダウンロードします。 IdPのメタデータをNI製品にアップロードします。

- Step2.IdPの設定

- SPメタデータをアップロードし、IdPの設定を行います。

- Step3.仮名ID取得(※仮名を利用する場合のみ)

- 各ユーザーが初回ログイン後に、オプション設定画面より、仮名IDを取得します。

- Step4.動作確認

- シングルサインオンが可能であることを確認します。