システム構成

以下の構成でセットアップを行います。

認証サーバー

| IdP | Microsoft Entra ID |

※Microsoft Entra IDの全てのエディションにてSAML認証機能が利用可能です。

ただし、Microsoft社がエディション毎の提供機能範囲を変更する可能性があります。

詳細はMicrosoft社の情報をご確認ください。

https://learn.microsoft.com/ja-jp/entra/fundamentals/whatis

IdPの設定

SPメタデータの準備

- NI製品システム設定の「セキュリティ」タブより「SAML認証」を選択します。

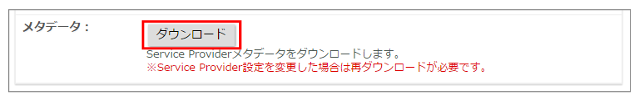

⇒「認証/SAML認証」画面が表示されます。 - SPメタデータをダウンロードします。

Service Provider(NI製品)設定の「メタデータ」の「ダウンロード」ボタンをクリックします。

⇒SPメタデータXMLファイルがダウンロードされます。「Microsoft Entraアプリケーションの作成・設定」にて使用します。

Microsoft Entraアプリケーションの作成・設定

- ブラウザにて下記URLにアクセスし、Microsoft Entra管理センターの画面を表示します。

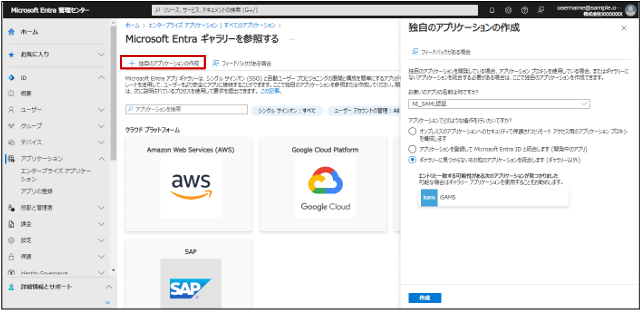

https://entra.microsoft.com - メニュー「ID」>「アプリケーション」>「エンタープライズ アプリケーション」を表示し、「新しいアプリケーション」をクリックします。

- 「独自のアプリケーションの作成」をクリックします。

- 任意のアプリ名を入力します。

- 「ギャラリーに見つからないその他のアプリケーションを統合します(ギャラリー以外)」を選択し、「作成」をクリックします。

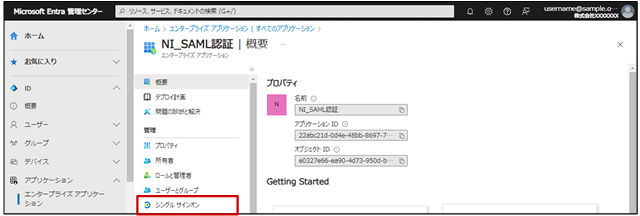

⇒任意のアプリ名でアプリケーションが作成され、概要ページが表示されます。 - 「シングルサインオン」を選択します。

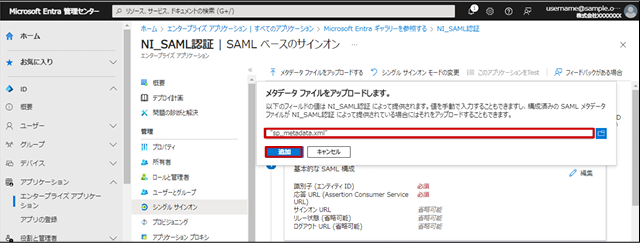

- 「SAML」を選択します。

- 「メタデータ ファイルをアップロードする」をクリックします。

- 「SPメタデータの準備」でダウンロードしたSPメタデータを選択し、追加ボタンをクリックします。

⇒値がセットされます。

補足

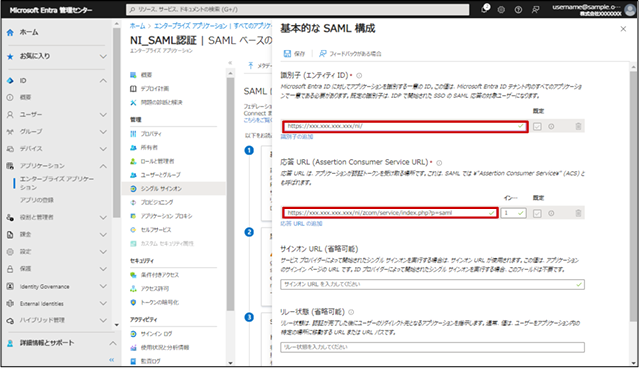

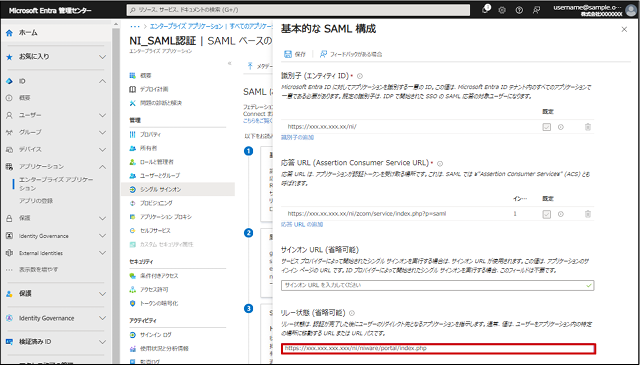

- SPメタデータをアップロードすることで、以下の値が自動でセットされます。

「識別子(エンティティID)」:NI製品システム設定画面の「エンティティID」の値がセットされます。

「応答URL」:NI製品システム設定画面の「エンドポイントURL」の値がセットされます。

- 必要な値をセットします。

注意

- 「IdPを起点としたシングルサインオン(IdP Initiated SSO)」を利用する場合、下記の値をセットする必要があります。

「NI製品を起点としたシングルサインオン」のみを利用する場合は、不要です。

自動セットされた値に加え、ログイン後に表示したい製品のログイン画面のURLを「リレー状態」へセットしてください。

【例】

NI Collabo 360を表示する場合:

https://xxx.xxx.xxx.xxx/ni/niware/portal/index.php

Sales Force Assistantシリーズを表示する場合:

https://xxx.xxx.xxx.xxx/ni/<各製品>/main/index.php

- 「保存」ボタンをクリックします。

⇒アプリケーションのSAML設定が変更されます。

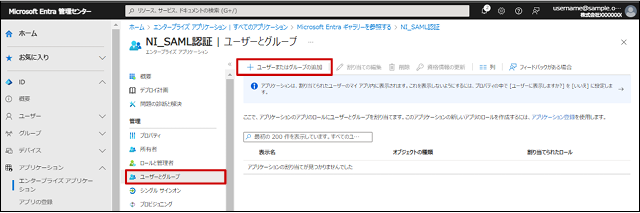

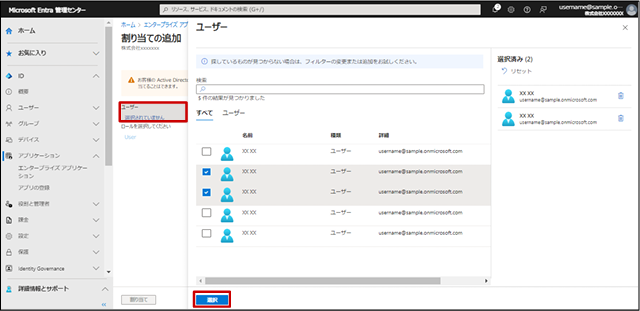

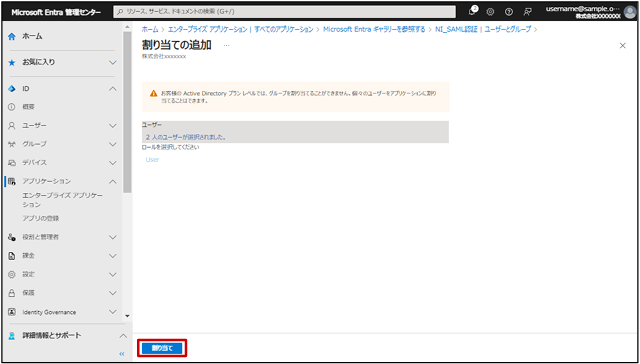

- 「ユーザーとグループ」を選択し、「ユーザーまたはグループの追加」をクリックします。

- アプリケーションを使用するユーザーを選択し、「割り当て」をクリックします。

⇒アプリケーションのアクセス設定が変更されます。

NI製品の設定

Microsoft Entra IDの設定値を確認する

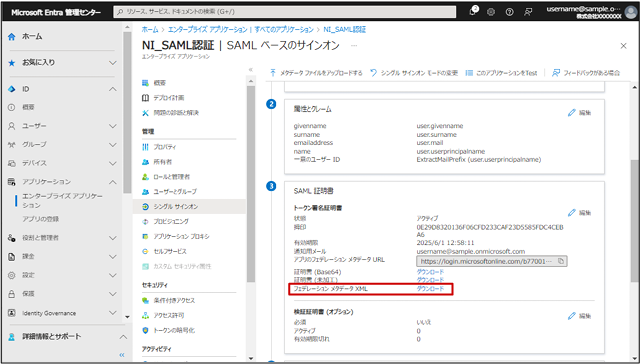

- 追加したMicrosoft Entraアプリケーションの画面を表示し、「シングルサインオン」をクリックします。

- 画面より、Microsoft Entra IDの設定に必要となる「フェデレーションメタデータXML」の「ダウンロード」をクリックし、XMLファイルを保存します。

システム設定

- システム設定の 「セキュリティ」タブ より「SAML認証」を選択します。

⇒「認証/SAML認証」画面が表示されます。 - 以下の項目を入力し、「保存」ボタンをクリックします。

| 項目名称 | 説明 | 設定値 |

|---|---|---|

| シングルサインオン設定 | ||

| シングルサインオン | シングルサインオンを利用するかしないかを設定します。 | 利用する |

| 有効範囲 | SAML認証を許可する接続元IPアドレスを改行区切りで指定します。空白の場合は、すべての接続でSAML認証を行います。 | ※補足を参照 |

| Service Provider(NI製品)設定 | ||

| エンティティID | Service Providerの識別子。任意の文字列を設定します。 ※初期値のURLから変更する必要はありません。 | https://xxx.xxx.xxx.xxx/ni/ |

| エンドポイントURL | SAMLレスポンスを受信するURLです。 ※Identity Providerのセットアップに使用する固定値です。 | - |

| 仮名 | 仮名IDを用いた認証を利用するかしないかを設定します。 | 利用する/利用しない |

| 認証方法 | 認証にパスワード認証を用いるか、Windows認証を用いるかを設定します。 | パスワード認証 |

| ログアウトURL | NI製品からログアウト後に遷移するURLを設定します。 | https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 |

補足

- NI製品からログアウトする際に、IdPからもログアウトする必要がない場合は、

ログアウトURLに下記URLを設定することで、通常のNI製品ログイン画面に遷移します。

https://<任意のNI製品URL>?saml=no - 社内端末のIPアドレスを「有効範囲」に指定することで、モバイル端末など社外からの接続によりIdPに接続不可の場合は、「有効範囲」外となるため、SAML認証が適用されず、通常のログイン画面が表示されます。

注意

- Microsoft Entra IDは、認証方法「Windows認証」に対応していません。

- エンティティIDを変更した場合、IdPの再設定が必要になります。

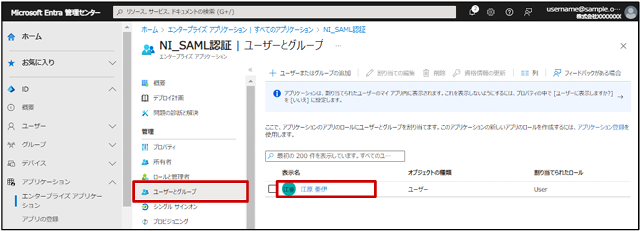

- NI製品の社員ログインIDと、

Microsoft Entra IDのユーザーIDを一致させておく必要があります。

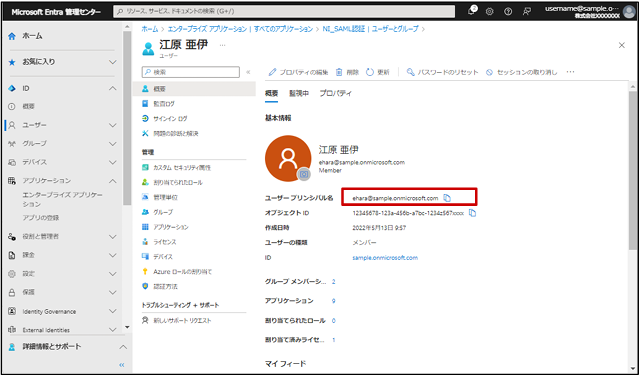

Microsoft Entra IDのユーザーIDは、以下の画面から確認できます。- Microsoft Entraアプリケーションの画面から、「ユーザーとグループ」をクリックします。

- 対象のユーザーをクリックします。

- Microsoft Entra IDのユーザーIDが「ユーザープリンシパル名」として表示されます。

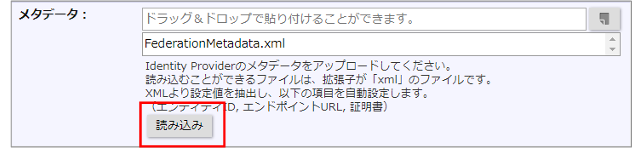

- IdPメタデータをアップロードします。

NI製品システム設定「認証/SAML認証」画面の、Identity Provider設定の「メタデータ」にMicrosoft Entraアプリケーションからダウンロードした「フェデレーションメタデータXML」を添付します。

「読み込み」ボタンをクリックします。

以下の設定項目が自動で入力されます。

| 項目名称 | 説明 | 設定サンプル値 |

|---|---|---|

| Identity Provider 設定 | ||

| エンティティID | Identity Providerの識別子を設定します。 | https://sts.windows.net/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/ |

| エンドポイントURL | SAMLリクエストを送信するURLを設定します。 | https://login.microsoftonline.com/xxxxxxxx-xxxx-xxxx-xxxxxxxxxxxxxxxx/saml2 |

| 証明書 | Identity Providerが署名に使用する公開鍵を設定します。 カンマ区切りで複数証明書を指定できます。 | Base64エンコードされた文字列 |

- 「保存」ボタンをクリックします。

仮名ID取得

注意

- 仮名を利用する場合のみ、各ユーザーが下記の作業を行う必要があります。

オプション設定

- .仮名を利用する場合、初回ログイン時はシングルサインオンに失敗するため、通常のNI製品ログイン画面より、ID/パスワードを入力し、ログインしてください。

- NI製品の「オプション設定」画面を表示し、「SAML認証」を選択します。

⇒「SAML認証」画面が表示されます。 - 「取得する」ボタンをクリックして、Identity Providerから仮名IDを取得します。

※新規ウィンドウが開き、Identity Providerへ接続します。仮名ID取得後にWindowは自動的に閉じられます。 - 最後に「保存」ボタンを押します。

動作確認

NI製品を起点としたシングルサインオン

- NI製品の任意のURLにブラウザでアクセスします。

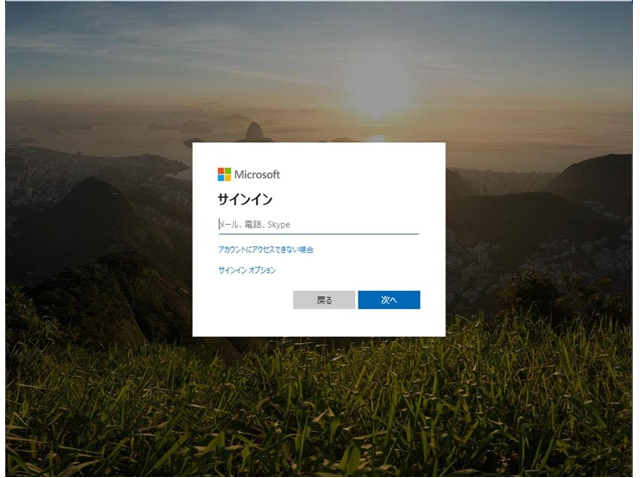

- IdPにログインします。

Microsoft Entra IDのログイン画面にて、ID/パスワードを入力することで認証されます。

- NI製品の目的のURLが表示されます。

補足

- Microsoft Entra IDのユーザー情報でログイン済みのWindows PCにて、Microsoft Edgeを使用しているときは、自動で認証されます。

- Windows Hello for Businessなど多要素認証によるログインの場合も同様の動作となります。

トラブルシューティング

補足

- Microsoft Entra IDで発生するエラーについて記載します。

- NI製品のアクセスログに出力されているエラーログへの対処については、「トラブルシューティング」を参照してください。

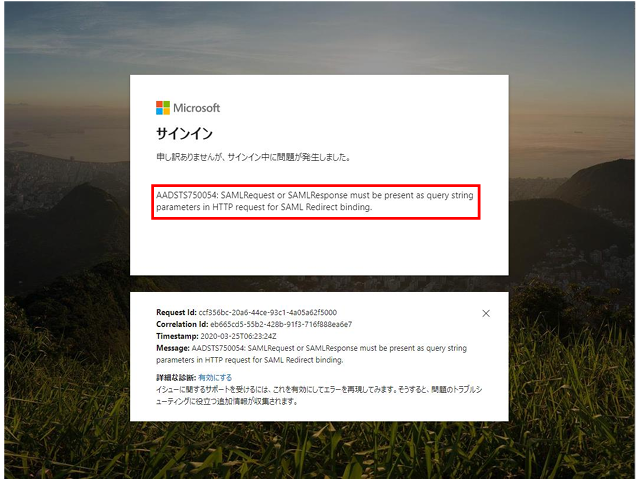

Microsoft Entra IDのエラー画面

以下のような画面が表示された場合、Microsoft Entra ID側でエラーが発生しています。

通常のログイン画面のURLに「?saml=no」を追加し、NI製品へログインしてください。

例)NI Collabo 360

https://xxx.xxx.xxx.xxx/ni/niware/portal/index.php?saml=no

例)Sales Force Assistantシリーズ

https://xxx.xxx.xxx.xxx/ni/<各製品>/main/index.php?saml=no

Microsoft Entra IDのエラー詳細確認

Microsoft Entra IDのエラー画面にて、赤枠内のメッセージを参照します。

| エラーID | エラーメッセージ | 対応方法 |

|---|---|---|

| AADSTS70001 | Application with identifier ‘https://xxx.xxx.xxx.xxx/ni/’was not found in the directory xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx | SPのエンティティIDが誤っています。 NI製品システム設定>ServiceProvider(NI製品)設定>「エンティティID」と、Microsoft Entraアプリケーション設定の「アプリケーションID/URI」に同じ値を設定してください。 |

| AADSTS75011 | Authentication method ‘Password’ by which the user authenticated with the service doesn’t match requested authentication method ‘WindowsIntegrated’ | 認証方法に「Windows認証」を指定した場合に表示されます。 「パスワード認証」に変更してください。 |

| AADSTS50105 | Your administrator has configured the application xxxxx(‘xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx ‘) to block users unless they are specifically granted (‘assigned’) access to the application. The signed in user ‘ xxxxxxxx @ xxxxxx.onmicrosoft.com’ is blocked because they are not a direct member of a group with access, nor had access directly assigned by an administrator. Please contact your administrator to assign access to this application. | 作成したMicrosoft Entraアプリケーションを使用する権限がないユーザーでサインインした場合に表示されます。Microsoft Entraアプリケーションのアクセス設定を変更してください。 |

運用時の注意

証明書の更新について

Microsoft Entra IDは、以下の証明書を利用して動作しています。

トークン署名証明書

Microsoft Entra IDでは、定期的にロールオーバー(トークン署名証明書の更新)が発生します。

ロールオーバーされた場合、「システム設定」の「3. IdPメタデータをアップロードします。」を再実行する必要があります。

詳細は、Microsoft社の情報をご確認ください。

https://learn.microsoft.com/ja-jp/entra/identity-platform/signing-key-rollover